- 2017/11/20

- آموزش

DNSSEC چیست؟

DNSSEC چیست؟

در این مطلب میخواهیم به بررسی DNSSEC بپردازیم. با سایت تخصصی میزبان وردپرس همراه باشید.

مطلب مرتبط : آموزش ساخت و حذف افزونه در دامنه ی cPanel

درک DNS

ابتدا درک DNSSEC نیاز به دانش پایه ای از نحوه عملکرد سیستم DNS دارد. DNS برای ترجمه نام دامنه (مانند example.com) به آدرس های اینترنتی عددی (مانند ۱۹۸٫۱۶۱٫۰٫۱) استفاده می شود. اگرچه این سیستم آدرس برای رایانه ها برای خواندن و پردازش داده ها بسیار کارآمد است، اما برای افراد به خاطر آن بسیار دشوار است. بگذارید بگوییم هر بار که شما نیاز به بررسی یک سایت دارید، باید آدرس IP دستگاه را که در آن قرار دارد، به یاد داشته باشید. مردم اغلب سیستم “DNS” را “دفترچه تلفن اینترنتی” می نامند. برای حل این مشکل، یک آدرس IP عددی به هر نام دامنه اضافه شد. می دانیم آدرس های سایت ما در واقع نام دامنه هستند. اطلاعات نام دامنه ذخیره می شود و در سرورهای ویژه ای که به عنوان سرور نام دامنه شناخته می شوند ذخیره می شود و نام دامنه را به آدرس های IP تبدیل می کند و برعکس. سطح بالای DNS در ناحیه ریشه قرار دارد که همه آدرس های IP و نام دامنه در پایگاه های داده نگهداری می شوند و توسط نام دامنه سطح بالا مانند .com، .net، .org و غیره طبقه بندی می شوند. هنگامی که DNS برای اولین بار اجرا شد، امن نبود و پس از قرار دادن در استفاده، چند آسیب پذیری کشف شد. پسوند امنیت سیستم نام دامنه (DNSSEC) مجموعه ای از پروتکل هایی هستند که یک لایه امنیتی را به پروسه جستجو و پردازش مبادلات نام دامنه (DNS) اضافه می کنند که در دسترسی به سایت ها از طریق اینترنت تبدیل شده اند. بیایید ببینیم چگونه این امنیت را می توان اجرا کرد.

DNSSEC چگونه کار می کند؟

به طور کلی، DNSSEC به منظور تقویت اعتماد به اینترنت با کمک به محافظت از کاربران از تغییر مسیر به سایت های جعلی و آدرس های ناخواسته هدف قرار می گیرد. در چنین شیوه ای، می توان از فعالیت های مخرب جلوگیری کرد. هدف اصلی DNSSEC، محافظت از کلاینت های اینترنتی در مقابل داده های تقلبی DNS با تایید امضاهای دیجیتالی که در داده ها تعبیه شده است، می باشد. هنگامی که یک بازدید کننده وارد نام دامنه در یک مرورگر می شود، نماینده دیجیتال امضا دیجیتال را تأیید می کند. اگر امضاهای دیجیتال در داده ها مطابق با آنهایی که در سرورهای اصلی DNS ذخیره می شوند باشند، داده ها مجاز به دسترسی به رایانه مشتری در ساخت درخواست می باشند. امضای دیجیتال DNSSEC تضمین می کند که شما با سایت یا سایت اینترنتی که قصد بازدید دارید ارتباط برقرار می کنید. DNSSEC از سیستم کلیدهای عمومی و امضای دیجیتال برای تایید داده ها استفاده می کند. این به سادگی سوابق جدید را به DNS در کنار سوابق موجود اضافه می کند. این نوع رکوردهای جدید مانند RRSIG و DNSKEY می تواند همانند پرونده های معمول مانند A، CNAME و MX بازیابی شود. این پرونده های جدید برای استفاده از یک روش شناخته شده به عنوان کلید رمزنگاری عمومی استفاده می شود تا یک دامنه را به صورت دیجیتالی ثبت کند. یک سرور نامشخص دارای کلید عمومی و خصوصی برای هر منطقه است. هنگامی که کسی یک درخواست ایجاد می کند، اطلاعاتی را که با کلید خصوصی آن امضا شده است ارسال می کند؛ گیرنده آن را با کلید عمومی باز می کند. اگر یک شخص ثالث سعی کند اطلاعات غیر قابل اطمینان ارسال کند، با کلید عمومی به درستی باز نمی شود، بنابراین گیرنده می داند که اطلاعات جعلی است.

توجه داشته باشید که DNSSEC محرمانه بودن داده ها را ارائه نمی کند، زیرا این الگوریتم های رمزنگاری را شامل نمی شود. فقط کلیدهای مورد نیاز برای تأیید اعتبار داده های DNS را به عنوان واقعی یا غیر واقعی تعیین می کند. همچنین DNSSEC در برابر DDoS Attacks محافظت نمی کند.

کلید استفاده شده توسط DNSSEC

دو نوع کلیدی که توسط DNSSEC استفاده می شود این ها هستند:

· کلید امضای منطقه (ZSK) – برای تایید و تایید مجموعه سوابق فرد در منطقه استفاده می شود.

· کلید امضای کلیدی (KSK) – برای امضای پرونده DNSKEY در منطقه استفاده می شود.

هر دو این کلید به عنوان پرونده DNSKEY در فایل منطقه ذخیره می شوند.

مشاهده سوابق DS

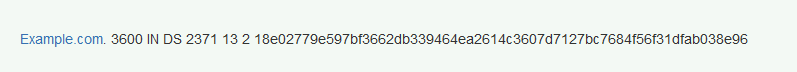

رکورد DS برای Signer Delegation معروف است و شامل یک رشته منحصر به فرد از کلید عمومی شما و همچنین فراداده های مربوط به کلید می باشد، مانند الگوریتمی که از آن استفاده می کند. هر رکورد DS شامل چهار حوزه می باشد: KeyTag، Algorithm، DigestType و Digest و به نظر می رسد به شرح زیر است:

ما می توانیم اجزای مختلف رکورد DS را برآورده کنیم تا ببینیم چه اطلاعاتی در هر بخش وجود دارد:

example.com – نام دامنه ای که DS برای آن است

۳۶۰۰ – TTL، زمانی که رکورد ممکن است در حافظه پنهان باقی بماند.

IN برای اینترنت

۲۳۷۱ – کلید کلیدی

۱۳ – نوع الگوریتم. هر الگوریتم مجاز در DNSSEC یک شماره مشخص دارد. الگوریتم ۱۳ ECDSA با منحنی P-256 با استفاده از SHA-256 است.

۲ – نوع Digest یا تابع هش که برای تولید هضم از کلید عمومی مورد استفاده قرار گرفت.

رشته طولانی در انتها Digest یا هش کلید عمومی است.

تمام اسناد DS بایستی مطابق با RFC 3658 باشد.

شما همیشه می توانید از Dugsters DNSSEC استفاده کنید تا دریابید که آیا هیچ مشکلی با تنظیمات نام دامنه وجود دارد. دستورالعمل های دقیق در مورد استفاده از آن در «چگونه می توانم بررسی کنم که DNSSEC در حال کار است؟» را می توان یافت. مقاله

منبع www.namecheap.com

رفع خطای ناسازگاری نام مشترک در مرورگر ها

قالب وردپرس چیست و چگونه آن را نصب کنیم؟

معرفی و آموزش افزونه فروشگاه ساز رایگان ووکامرس

چه چیزی باید در یک بسته ی هاستینگ مورد توجه قرار گیرد؟

خطاهای نصب SSL

ماژول دروازه تجاری در WHMCS

آموزش نصب وردپرس در هاست سی پنل cPanel